Un module de plate-forme de confiance (TPM) est spécialement conçu pour renforcer la sécurité d’un appareil en stockant des clés de chiffrement. Il permet d’accéder à des fonctions protégées telles que le chiffrement du disque BitLocker, l’authentification de l’utilisateur et les fichiers chiffrés avec le Encrypting File System (EFS).

S’ils ne sont pas correctement configurés, les utilisateurs finaux d’un environnement peuvent accidentellement accéder à effacer le TPM (Clear TPM) et appuyer dessus via l’application Windows Security, ce qui déclenche de nombreuses erreurs liées à la sécurité, telles que des erreurs d’accès au disque BitLocker, la perte des identifiants biométriques et la perte de données critiques. Pour éviter cela, les administrateurs peuvent appliquer des stratégies de gestion des TPM strictes et cohérentes dans un environnement en utilisant des outils administratifs.

Si vous souhaitez en savoir plus sur le verrouillage des paramètres TPM, lisez la suite. Nous vous présenterons les différentes façons de configurer l’accès Clear TPM, nous discuterons des considérations supplémentaires à prendre en compte lors de la mise en œuvre d’un tel changement et nous répondrons à quelques questions fréquemment posées.

Différentes méthodes pour configurer le bouton Effacer la MTP

Avant d’apporter des modifications, assurez-vous que votre système remplit les conditions préalables suivantes afin de garantir une application fluide et réussie des modifications que vous souhaitez apporter :

- Privilèges d’administrateur. Vous aurez besoin de droits d’administrateur pour déterminer qui peut accéder aux paramètres du TPM, en particulier lorsque vous appliquez cette modification à l’ensemble du système àl’aide de l’éditeur de stratégie de groupe local ou du registre Windows.

- Edition Windows. L’éditeur de registre est disponible dans toutes les éditions de Windows 11. En revanche, l’éditeur de stratégie de groupe locale n’est accessible qu’avec les éditions Windows 11 Pro, Enterprise et Education.

- TPM 2.0. Assurez-vous que TPM 2.0 est présent et activé dans le firmware UEFI/BIOS de votre système pour un processus de configuration fluide. Pour vous assurer que vous disposez de la bonne version, appuyez sur Windows + R, tapez tpm.msc et appuyez sur Entrée. La version des spécifications sous TPM Manufacturer Information devrait être 2.0.

- Étendue de la configuration. Les étapes décrites dans ce guide sont appliquées à l’ensemble du système et ne sont pas automatiquement déployées dans un domaine ou un environnement réseau.

Méthode 1 : Désactiver le bouton Effacer le TPM via l’éditeur de stratégie de groupe local

Dans les environnements d’entreprise ou de domaines conjoints, l’accès au TPM doit être réglementé. Le fait d’empêcher l’utilisateur final d’effacer le TPM permet d’éviter les pressions accidentelles susceptibles de compromettre les fonctions de sécurité d’un terminal.

- Appuyez sur Windows + R, entrez gpedit.msc dans la boîte de dialogue et appuyez sur Ctrl + Maj + Entrée.

- Cette opération permet de lancer l’éditeur de stratégie de groupe local en tant qu’administrateur.

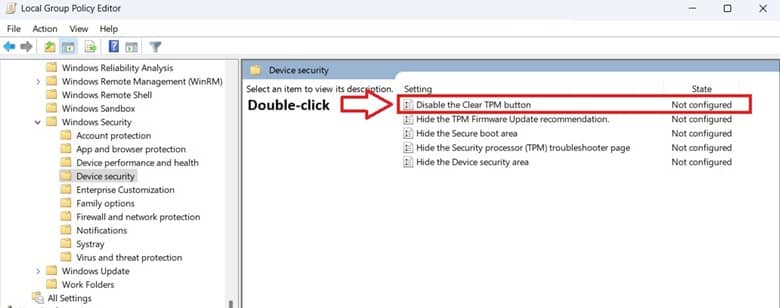

- Dans l’éditeur de stratégie de groupe local, naviguez dans le chemin suivant : Configuration de l’ordinateur > Modèles d’administration > Composants Windows > Sécurité Windows > Sécurité des périphériques.

- Dans le volet de droite, recherchez et double-cliquez sur Désactiver le bouton Effacer le TPM (Disable the Clear TPM button).

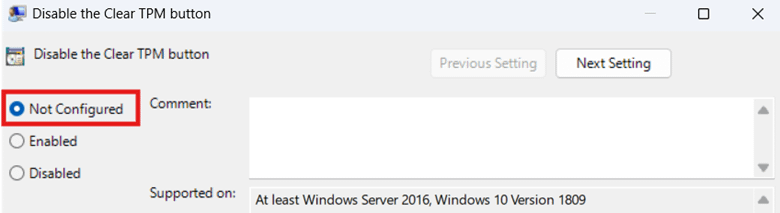

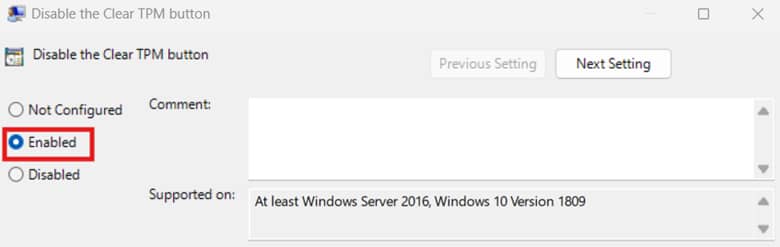

- Définissez la stratégie en fonction de l’accessibilité que vous souhaitez :

- Sélectionnez Non Configuré : Rétablit la stratégie par défaut et affiche le bouton Clear TPM .

- Sélectionnez Désactivé: Définit la stratégie de masquage du bouton Effacer le TPM (Clear TPM) .

- Sélectionnez Non Configuré : Rétablit la stratégie par défaut et affiche le bouton Clear TPM .

- Après avoir défini la stratégie, appuyez sur Appliquer, puis OK, qui se trouve sous la fenêtre.

- Redémarrez le système pour appliquer les modifications.

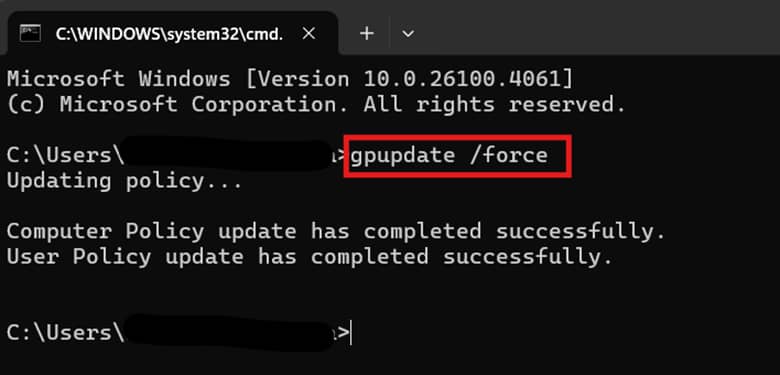

- Vous pouvez également ouvrir une invite de commande et saisir gpupdate /force.

- Vous pouvez également ouvrir une invite de commande et saisir gpupdate /force.

🥷 Astuce : Bien que cette méthode ne s’applique qu’à une machine locale lorsqu’elle est effectuée à l’aide de l’éditeur de stratégie de groupe local (gpedit.msc), elle peut être déployée de manière centralisée dans le cadre d’un objet de stratégie de groupe dans Active Directory à l’aide de la console de gestion des stratégies de groupe (GPMC).

Méthode 2 : Configurer l’accessibilité Clear TPM via l’éditeur de registre

Lorsque vous effectuez cette configuration pour des machines Windows 11 Home ou des environnements où l’éditeur local de stratégie de groupe est inaccessible, le Registre Windows offre une alternative pour empêcher l’accès au bouton Effacer le TPM dans l’application Sécurité de Windows.

⚠️ Attention: Contrairement à l’éditeur de stratégie de groupe local, le registre Windows ne dispose pas de modèles à suivre lors de la configuration, ce qui peut entraîner des modifications incorrectes susceptibles de provoquer l’instabilité du dispositif. Cela dit, il est recommandé de sauvegarder vos paramètres de registre avant de procéder.

- Appuyez sur la touche Windows + R, tapez regedit, et appuyez sur Entrée.

- Naviguez dans le chemin suivant dans l’éditeur du registre : HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\TPM

- Si la clé TPM n’existe pas, cliquez avec le bouton droit de la souris sur Microsoft, appuyez sur Nouveau > Clé et nommez-la TPM.

- Trouvez la valeur DWORD (32 bits) HideClearTPM dans la clé de registre TPM .

- Si HideClearTPM n’existe pas, cliquez avec le bouton droit de la souris sur TPM et cliquez sur Nouveau > DWORD (32-bit) value.

- Nommez le DWORD nouvellement créé HideClearTPM.

- Double-cliquez sur HideClearTPM et modifiez sa valeur pour qu’elle corresponde à la modification souhaitée :

- La modification de la valeur des données en 1 masque le bouton d’effacement de la MTP.

- La modification de la valeur des données en 0 affiche le bouton.

- Redémarrez l’appareil ou déconnectez-vous de votre compte pour appliquer la modification.

Méthode facultative : Utiliser PowerShell pour automatiser la configuration

L’application manuelle de la méthode de registre décrite ci-dessus à plusieurs terminaux peut s’avérer fastidieuse et chronophage. Il peut également introduire des erreurs humaines, telles que des erreurs typographiques lors de la création des clés de registre appropriées, qui peuvent faire échouer la configuration.

Pour relever ce défi, les mêmes modifications du registre peuvent être adaptées sous la forme d’un script PowerShell, ce qui élimine la nécessité d’une configuration manuelle du registre Windows. De plus, PowerShell permet une normalisation précise et prévisible des modifications du registre, ce qui élimine les erreurs humaines lors de l’application répétée de la modification à plusieurs terminaux.

- Appuyez sur Windows + R, tapez PowerShell, et appuyez sur Ctrl + Maj + Enterée.

- Cette étape vous permet d’ouvrir une invite PowerShell élevée.

- Saisissez les commandes suivantes en fonction de la modification que vous souhaitez apporter :

- Pour masquer le bouton Clear TPM :

New-ItemProperty -Path « HKLM:\SOFTWARE\Policies\Microsoft\TPM » -Name « HideClearTPM » -PropertyType DWord -Value 1 -Force - Pour afficher le bouton Clear TPM :

Set-ItemProperty -Path « HKLM:\SOFTWARE\Policies\Microsoft\TPM » -Name « HideClearTPM » -Value 0

- Pour masquer le bouton Clear TPM :

- Fermez l’invite PowerShell .

📝 Note : Ces commandes PowerShell s’appliquent à tous les utilisateurs d’un système local. Pour déployer efficacement ce système sur plusieurs terminaux, vous pouvez le définir comme script de connexion via la stratégie de groupe ou utiliser un moteur de script automatisé.

Déployez facilement des scripts, rapidement et à grande échelle.

Autres considérations relatives à la gestion des paramètres TPM

Lors de la gestion de l’accès à la fonction Clear TPM, les administrateurs doivent également prendre en compte les fonctions dépendantes du TPM, les chemins d’accès alternatifs et les procédures d’audit.

Considération n°1 : BitLocker

Une fois la fonction Effacer le TPM activée, veillez à suspendre la protection BitLocker avant d’effacer le TPM. Si vous ne le faites pas, vous perdrez toutes les clés stockées dans le TPM, y compris les clés BitLocker. Cela force tous les disques cryptés à passer en mode de récupération, nécessitant la clé de récupération BitLocker pour déverrouiller le système au démarrage.

Considération n°2 : Centre de sécurité Windows

Les méthodes décrites dans ce guide permettent aux administrateurs d’empêcher l’affichage du bouton Effacer le TPM dans l’application Sécurité de Windows. Cependant, cela ne désactive pas l’outil de gestion TPM d’un appareil dans son ensemble, mais limite uniquement l’accès à l’interface graphique des utilisateurs finaux afin d’éviter les réinitialisations accidentelles du TPM.

Considération n°3 : Outil de gestion TPM

Comme indiqué dans la considération n° 2, les méthodes décrites dans ce guide ne désactivent pas l’outil de gestion des MPT dans son ensemble. Les administrateurs peuvent toujours y accéder et l’effacer en saisissant tpm.msc dans la boîte de dialogue Exécuter. De plus, le TPM peut toujours être réinitialisé en entrant la commande Clear-TPM à l’aide d’une invite PowerShell surélevée.

Des restrictions supplémentaires sont nécessaires pour un verrouillage complet des paramètres du TPM, telles que la restriction de tpm.msc à l’aide d’AppLocker et un contrôle plus strict des privilèges administratifs dans un environnement.

Considération n°4 : Surveiller l’utilisation du TPM à l’aide de l’observateur d’événements

Les administrateurs peuvent surveiller les modifications apportées aux paramètres du TPM par l’intermédiaire de l’Observateur d’événements en naviguant sur le chemin Application et services > Microsoft > Windows > TPM > Opérationnel. Cela permet de détecter plus rapidement les événements non autorisés ou accidentels d’effacement de TPM. La surveillance active du TPM peut également permettre de vérifier les changements de propriétaire du TPM et les verrouillages accidentels.

Protéger les clés chiffrées en gérant l’accès Clear TPM

Le Trusted Platform Module (TPM) stocke toutes les clés de chiffrement dans un appareil, ce qui permet d’accéder aux programmes et aux fichiers chiffrés d’un système. Cependant, les utilisateurs finaux peuvent accidentellement réinitialiser le TPM de leur appareil sans gestion d’accès appropriée, ce qui entraîne une pléthore d’erreurs liées à la sécurité.

Pour éviter cela, vous pouvez désactiver le bouton Clear TPM via l’éditeur local de stratégie de groupe ou l’éditeur de registre, ce qui permet un contrôle plus strict des personnes autorisées à accéder à cette fonction. Vous pouvez combiner ces méthodes avec AppLocker et des stratégie d’accès administratif plus strictes pour verrouiller davantage l’accès aux paramètres TPM.