Dado que cada semana se registran infecciones en los clientes, los MSP deben equilibrar la prevención con la planificación de la respuesta, de modo que cuando ocurra lo peor, estén preparados.

La semana pasada tuvimos el placer de organizar un webinar con Kyle Hanslovan, director general de Huntress Labs, sobre un tema que está en boca de todos: el ransomware. En concreto, se trata de incidentes de ransomware en los que los atacantes han comprometido a los MSP, han utilizado sus credenciales para hacerse con sus herramientas de software legítimas del MSP y las han malversado para desplegar ransomware en toda su cartera de clientes.

Kyle ha trabajado personalmente con cerca de 40 MSP que han sido víctimas de estos ataques. Como resultado, ha visto y oído de primera mano por lo que pasan propietarios y técnicos, y ha aprendido qué separa a los que son capaces de recuperarse con éxito de los que no.

Si te perdiste el webinar en directo, puedes ver una grabación en cualquier momento aquí.

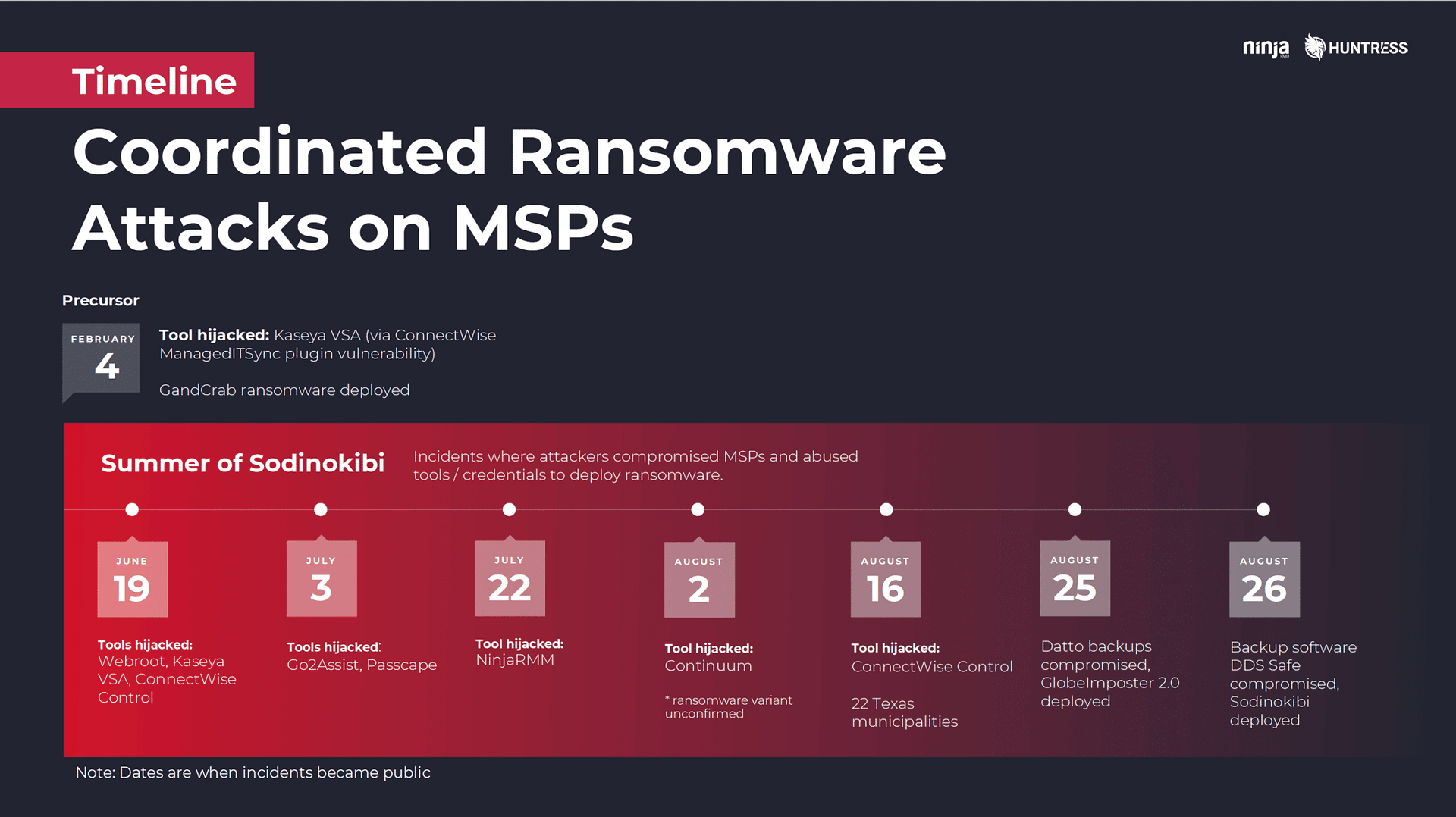

Antes de entrar en las conclusiones de Kyle, hagamos un breve repaso: Estos ataques se han intensificado rápidamente desde junio. Han afectado a MSP grandes y pequeños, provocando tiempos de inactividad e interrupciones para una amplia variedad de clientes de MSP que van desde 22 municipios de Texas a cientos de consultas dentales de todo Estados Unidos.

Haz clic en la imagen para ampliarla

Es importante señalar que, con la excepción de los ataques de febrero relacionados con un plugin de ConnectWise ManagedITSync desactualizado para Kaseya VSA, ninguno de estos incidentes parece haber involucrado a atacantes que explotan una vulnerabilidad en el software MSP. En su lugar, implicaban el uso inadecuado de credenciales débiles o robadas, que los atacantes utilizaban para hacerse con cualquier RMM o herramienta de acceso remoto que el MSP estuviera utilizando.

Por esa razón, la habilitación de la autenticación de 2 factores se considera un elemento disuasorio eficaz contra estos ataques. Muchos proveedores (incluido NinjaOne) ya han hecho o están haciendo obligatoria la 2FA para sus usuarios.

Nota: Si utilizas RMM o software de acceso remoto y no has configurado 2FA, deja de leer y hazlo ahora. Realmente no es cuestión de si verás uno de estos ataques, sino de cuándo.

Ya que hablamos de prevención, he aquí dos recomendaciones adicionales que son muy básicas, pero increíblemente eficaces. De hecho, pueden ayudarte a mantenerte a salvo de la mayoría de los ataques de ransomware más comunes en la actualidad:

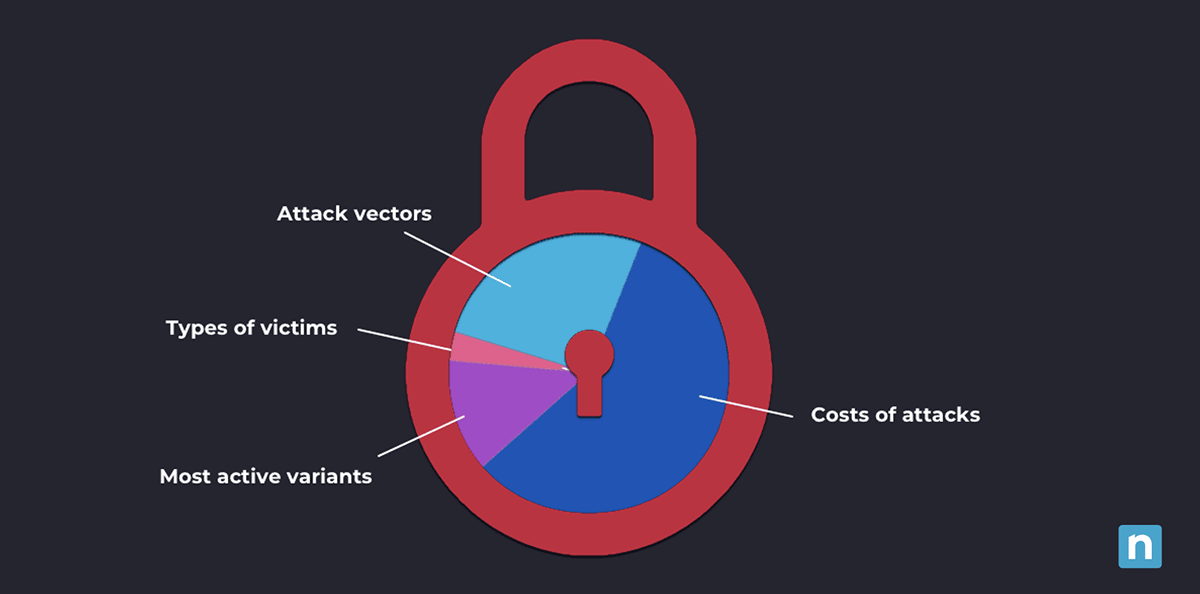

- Asegúrate de que no estás exponiendo RDP. Según Coveware, RDP es el punto de acceso inicial más común para los atacantes de ransomware, representando el 59% de los incidentes que estudiaron en el segundo trimestre de 2019. Puedes encontrar una gran guía para asegurar el acceso RDP aquí.

- Bloquea las macros en los documentos de Microsoft Office descargados de Internet. El segundo vector de ataque más popular identificado por Coveware fueron los documentos de phishing, y el tipo más común de anzuelo de phishing sigue siendo un documento de Office diseñado para engañar al usuario para que active las macros. Así es como las víctimas se infectan con Emotet, que despliega Trickbot, que a su vez despliega Ryuk, la variante de ransomware más activa del segundo trimestre de 2019 según Coveware. ¿Cuál es la forma más sencilla de evitarlo? Realiza ahora este sencillo ajuste de configuración.

Puedes encontrar un montón de cosas adicionales para endurecer tus sistemas y mantenerte a salvo en nuestra Checklist de ciberseguridad para MSP 2019, pero las anteriores son tres cosas simples y muy críticas que absolutamente tienes que hacer, primordialmente.

Con esto, cierro este tema. Porque lo que realmente quiero compartir son seis cosas en las que Kyle dijo que tienes que centrarte para asegurarte de que estás preparado para actuar con rapidez si / cuando el viento sopla de cara.

Pero primero…

Dos razones por las que quizá no estés preparado

Una de las grandes cosas que hay que entender sobre estos ataques es que no son como otros para los que te hayas preparado. Son una clase totalmente distinta, con un ámbito de aplicación diferente y unas implicaciones distintas. Aunque dispongas de procedimientos bien documentados para ayudar a tus clientes a hacer frente a incidentes de ransomware, estos solo serán, en el mejor de los casos, parcialmente aplicables en este caso.

¿Por qué? Por dos razones:

1) No son ellos, eres tú

Cansado: Los MSP responden al ransomware de sus clientes como: «¿Qué tontería han hecho?»

Conectado: Los MSP responden al ransomware de sus clientes como «Oh, m***da. ¿Estamos en problemas?»

Despedido: Tú, como MSP (a menos que sepas qué hacer rápidamente)

– Jonathan Crowe (@jonathanscrowe) 27 de septiembre de 2019

A diferencia de incidentes anteriores, estos ataques de ransomware no se están originando de forma aislada en una de las redes de tus clientes. Se lanzan desde dentro de tu organización. Eso significa que tienes que tener un conjunto completamente diferente de procedimientos diseñados para bloquear tus propias herramientas y a tus técnicos hasta que puedas identificar, aislar y contener esa amenaza. De lo contrario, si te lanzas de inmediato a intentar remediar los sistemas de tus clientes, los atacantes podrían simplemente cifrarlos de nuevo hasta cortarles el acceso en origen.

2) Todo llega a la vez

Aquí hay otro punto que Kyle mencionó durante el webinar que realmente inspiró a la gente:

Probablemente puedas soportar que uno de tus clientes se infecte. Lo que probablemente no puedas manejar es que TODOS tus clientes se infecten a la vez.

Una de las cosas que ha hecho que estos ataques sean especialmente devastadores para los MSP es su escala. Imagínate lo estresante y caótico que puede ser tratar con un cliente infectado por ransomware. Ahora imagina eso multiplicado por 10, 20, 50 o 100. Incluso los MSP más grandes pueden verse fácilmente saturados y abrumados por el enorme volumen de correos electrónicos y llamadas telefónicas que tienen que responder, el número de sistemas que tienen que limpiar, la cantidad de copias de seguridad (si Dios quiere) que tienen que restaurar.

Para muchos, como la pequeña tienda «PM Consultants», regentada por un matrimonio, todo esto puede ser demasiado. Como se detalla en este artículo de ProPublica, en medio de un brote de ransomware, PM anunció a sus clientes por correo electrónico que cerraría.

La empresa dijo que había recibido «un aluvión de llamadas» la mañana del ataque del ransomware, «e inmediatamente empezamos a investigar y a intentar restaurar los datos. Durante los días siguientes y el fin de semana, trabajamos sin descanso en las labores de recuperación …. Sin embargo, pronto se hizo evidente que el número de ordenadores que necesitaban restauración era demasiado grande para que nuestro pequeño equipo pudiera completarlo en un plazo razonable».

«Al recibir cientos de llamadas, correos electrónicos y mensajes de texto a los que no pudimos responder», PM finalmente tuvo que tirar la toalla, aconsejando a los clientes: «En este momento, debemos recomendarte que busques asistencia técnica externa para la recuperación de tus datos».

1) Prepárate para bloquear tus propias herramientas

Si más de un cliente te notifica una infección de ransomware al mismo tiempo, por desgracia es una gran señal de advertencia de que te estás enfrentando a uno de estos ataques. Lo primero que debes confirmar o descartar es si tu propia infraestructura ha sido comprometida y tu RMM y/o herramientas de acceso remoto están siendo robadas activamente.

- Para estar seguro, deshabilita el acceso a tu RMM y herramienta(s) de acceso remoto hasta que puedas investigar

- Haz una auditoría de las tareas inusuales, los scripts, los cambios en las políticas, etc.

- Desactiva las cuentas de usuario asociadas a comportamientos anómalos/maliciosos y cierra las sesiones activas (es fácil olvidar esto último)

- Aísla cualquier endpoint y otras cuentas asociadas a esos usuarios

- Reduce al mínimo el inicio de sesión en los sistemas afectados utilizando credenciales privilegiadas (esto disminuye el riesgo de que los atacantes accedan a ellos mediante la extracción de cachés)

- NO apagues los sistemas afectados (al apagarlos se corre el riesgo de perder datos esenciales – mejor hiberna)

- Realiza copias de seguridad de los archivos de registro (nota: dependiendo de la cantidad de registros que realices y del tamaño de los mismos, es posible que solo dispongas de un breve periodo de tiempo para capturar los registros antes de que sea tarde)

- Cambia todas las contraseñas (para mayor seguridad, aplícalo a todos los empleados y a todas las cuentas)

- Asegúrate de que MFA está activado en todas las cuentas

- Confirma que la seguridad AV/endpoint está activada y actualizada, ejecuta un análisis en profundidad (los atacantes suelen desactivar el AV u otro software de seguridad)

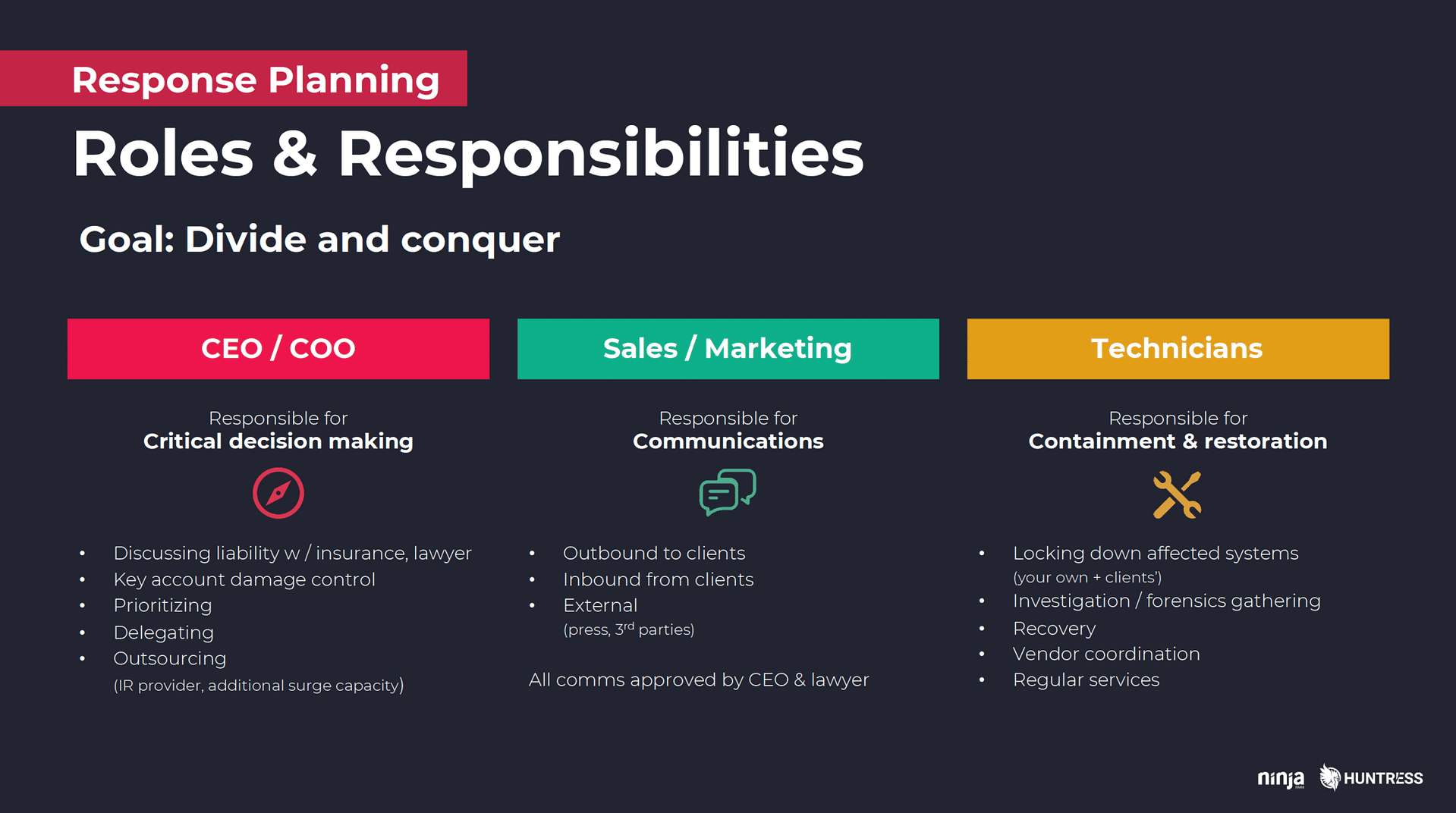

2) Divide y vencerás

Haz clic en la imagen para ampliarla

Durante un incidente en directo, muchas cosas tienen que suceder muy rápidamente, a menudo en paralelo. La única forma de mantenerse a flote es que todos remen al máximo. Y la forma de conseguirlo es asegurarse de que todo el mundo conoce su función y las principales responsabilidades ANTES de que se produzca una crisis.

A gran escala, las responsabilidades clave se dividen en tres categorías:

Responsabilidad principal n.º 1: Toma de decisiones críticas

Propietario: CEO

Fijar el rumbo en términos de:

- Protección de la empresa (búsqueda de acuerdos con abogados, seguros, etc.)

- Establecimiento de prioridades (incluida la clasificación de clientes)

- Delegar en el resto del equipo (resistirse a la tentación de intentarlo todo uno mismo)

- Obtención y coordinación de ayuda externa (proveedor de IR, técnicos adicionales para aumentar la capacidad de refuerzo, etc.)

Básicamente, se necesita a alguien que ejerza un liderazgo fuerte, tome decisiones difíciles y dirija a la gente, y eso es muy difícil de hacer si esa persona también está intentando participar directamente en la restauración o desempeñar otras funciones al mismo tiempo.

Durante la crisis, a algunos propietarios puede resultarles difícil mantener esta línea y no desviarse hacia actividades técnicas con las que se sienten más cómodos. Pero al trabajar con propietarios que han sufrido estos ataques, Kyle subraya que a menudo lo mejor que puede hacer un propietario durante una irrupción es delegar y apartarse del camino de sus técnicos. Sencillamente, hay que hacer demasiadas cosas que nadie más del equipo puede hacer. Un vacío de liderazgo puede ser desastroso.

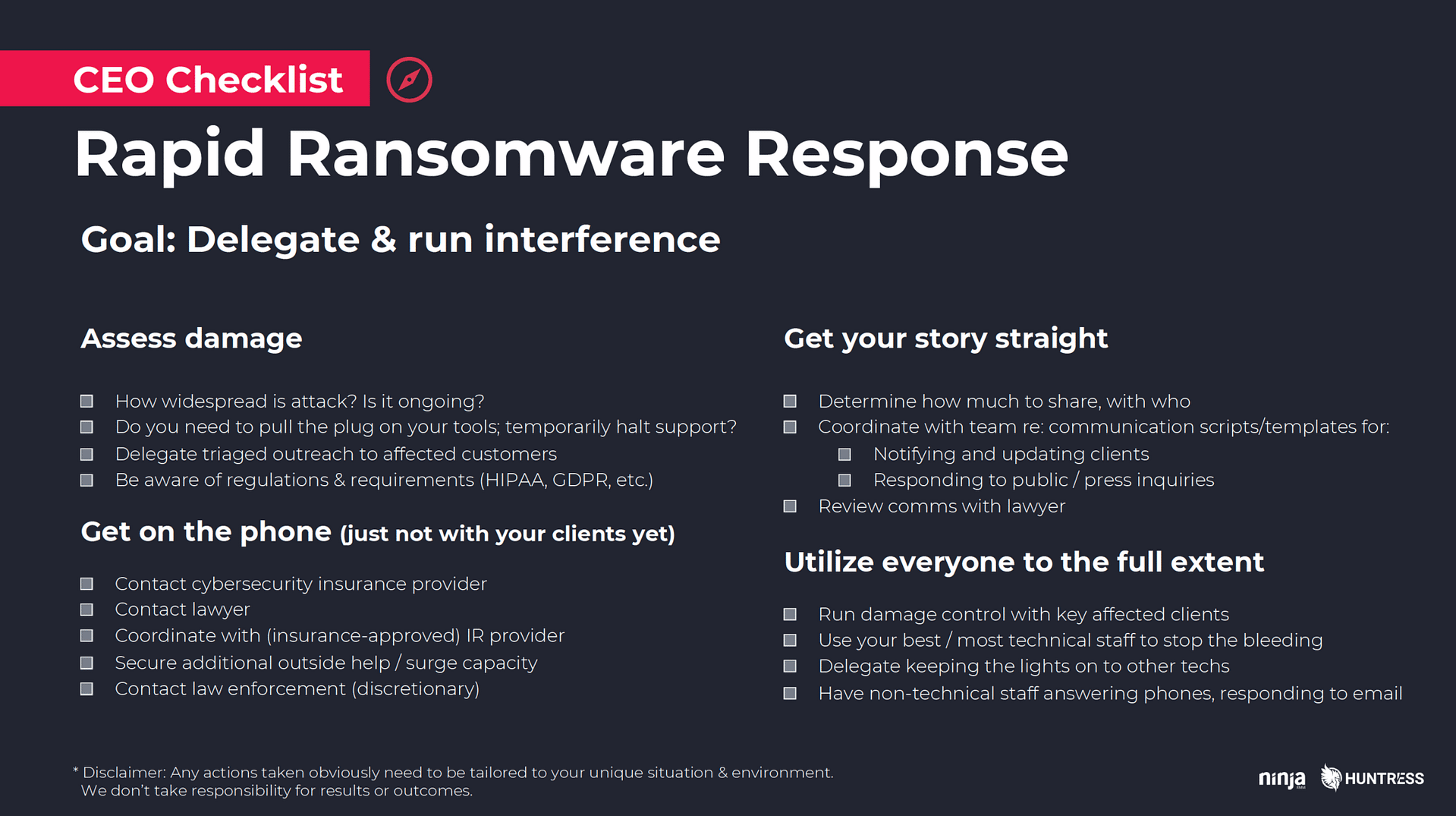

Para que tengas un punto de partida, aquí tienes un ejemplo de checklist que los directores generales/propietarios pueden consultar. Tendrás que adaptarlo a las particularidades de tu empresa.

Haz clic en la imagen para ampliarla

Responsabilidad principal n.º 2: Comunicaciones

Propietario: Equipo de ventas y marketing o, en su defecto, CEO y otro equipo que no sea técnico

La segunda necesidad clave durante un incidente en tiempo real son las comunicaciones. En cuanto se produzca un ataque de ransomware, los clientes afectados necesitarán saber que eres consciente de la situación y que estás trabajando activamente en ella. De lo contrario, si sienten que les ignoras o que no controlas la situación, se asustarán. Incluso, pueden intentar imponer su control. Es entonces cuando las cosas pueden ir rápidamente de mal en peor y cuando los abogados pueden empezar a involucrarse.

Para evitar que todo eso se convierta en una bola de nieve, es necesario contar con personas en tu equipo dedicadas a establecer y mantener canales de comunicación claros. Eso incluye:

- Comunicación directa con los clientes: Para asegurarse de que los clientes afectados reciben información personal y actualizaciones periódicas, Kyle recomienda pedir a todos los que no sean empleados técnicos que se pongan el gorro de gestor de cuentas y utilicen el teléfono o el correo electrónico. Además de la difusión uno por uno, también puede ser conveniente o no mantener actualizados con avisos el sitio web de tu empresa, la página de Facebook, etc. Asegúrate de que todas las actualizaciones y actividades de divulgación (públicas o privadas) cuentan con el visto bueno de tu abogado. Disponer de scripts y plantillas preaprobados sobre los que comenzar a trabajar te ahorrará un tiempo crítico.

- Comunicación general con los clientes: PM Consultants sirve como gran cuento con moraleja. Sencillamente, no estaban preparados para gestionar la ola de llamadas, correos electrónicos y mensajes de texto que recibían de sus clientes. ¿Cómo puedes asegurarte de no caer en el mismo error? Para empezar, una comunicación directa proactiva puede ayudar a reducir el volumen de solicitudes entrantes con las que hay que lidiar. Otra cosa que puede aliviar la carga es configurar mensajes de voz y respuestas de correo electrónico automatizados. Pueden ser muy sencillas (aunque, de nuevo, es buena idea consultarlas con tu abogado). Un simple aviso de que tu equipo está abordando un incidente de seguridad, asegurando a los clientes que estarás en contacto con ellos, y haciéndoles saber dónde pueden ir para obtener actualizaciones periódicas (tu página de inicio, página de Facebook, etc.) ayudará a tranquilizar a los clientes haciéndoles ver que eres consciente de su problema y mitigar temporalmente su desesperación por ponerse en contacto. Ten en cuenta que cualquier notificación pública puede llamar la atención de terceros, lo que nos lleva a la tercera categoría de comunicación…

- Externos (prensa, foros públicos, etc.): Uno de los principales objetivos de tus esfuerzos de comunicación será preparar el guión, para tus clientes, pero también para las partes externas que puedan decidir informar o comentar públicamente tu situación. Eso significa asegurarte de que no te pille desprevenido la llamada de un periodista o que se hable sobre tu situación en plataformas sociales públicas como Facebook o Reddit. Tratar de ocultar o controlar estas conversaciones puede ser una batalla perdida (y una gran distracción), pero estar preparado con temas de conversación aprobados de antemano y saber qué detalles básicos puedes y no puedes compartir puede ayudar a frenar las cosas y aclarar la información errónea. Por el contrario, si tan solo guardas silencio, la gente tiende a sacar conclusiones por sí misma. Y la mayoría de las veces, lo hace sin pudor.

Responsabilidad principal n.º 3: Contención y restauración

Propietario: Técnico principal

Por último, pero no por ello menos importante, la tercera gran responsabilidad que debes asignar es, obviamente, detener el ataque y conseguir que tus clientes vuelvan a funcionar. Eso empieza por bloquear tus propias cuentas y herramientas, y luego bloquear también a los clientes afectados. El objetivo inicial es detener la hemorragia y garantizar la contención del ataque antes de lanzarse a la restauración activa. De hecho, se recomienda encarecidamente ponerse en contacto con un especialista en respuesta a incidentes inmediatamente después de los esfuerzos iniciales de contención (más información al respecto más adelante).

Además del aislamiento y la recuperación de copias de seguridad, también hay que tener en cuenta la recopilación de evidencias y otras actividades de investigación. Dependiendo del número de clientes infectados con los que estés tratando, probablemente querrás dividir estas tareas entre tus técnicos. Además, también puedes tener clientes que no se hayan visto afectados, pero que sigan necesitando el apoyo habitual. Si todo el mundo tiene claro quién es responsable de qué en una situación de ransomware, el equipo podrá actuar con mayor rapidez y eficacia cuando sea necesario.

3) Elabora procedimientos operativos estándares (SOP)

Saber quién es responsable de qué es la mitad de la batalla. La otra mitad es saber paso a paso lo que esas responsabilidades realmente conllevan. Para actuar con rapidez en medio de un dichoso ataque de ransomware, todos los miembros de tu equipo deben disponer de procedimientos operativos estándar a los que puedan recurrir de inmediato y que eliminen la mayor cantidad posible de conjeturas.

Algunas normas extremadamente básicas para los SOP:

- No pueden quedarse en la memoria de la gente. Hay que documentarlos.

- Tienen que ser fácilmente accesibles (eso significa tener copias aisladas a salvo de la encriptación).

- Hay que entrenarlos.

- Hay que actualizarlos. Si hace un año que no los revisas, reserva un tiempo este trimestre para hacerlo.

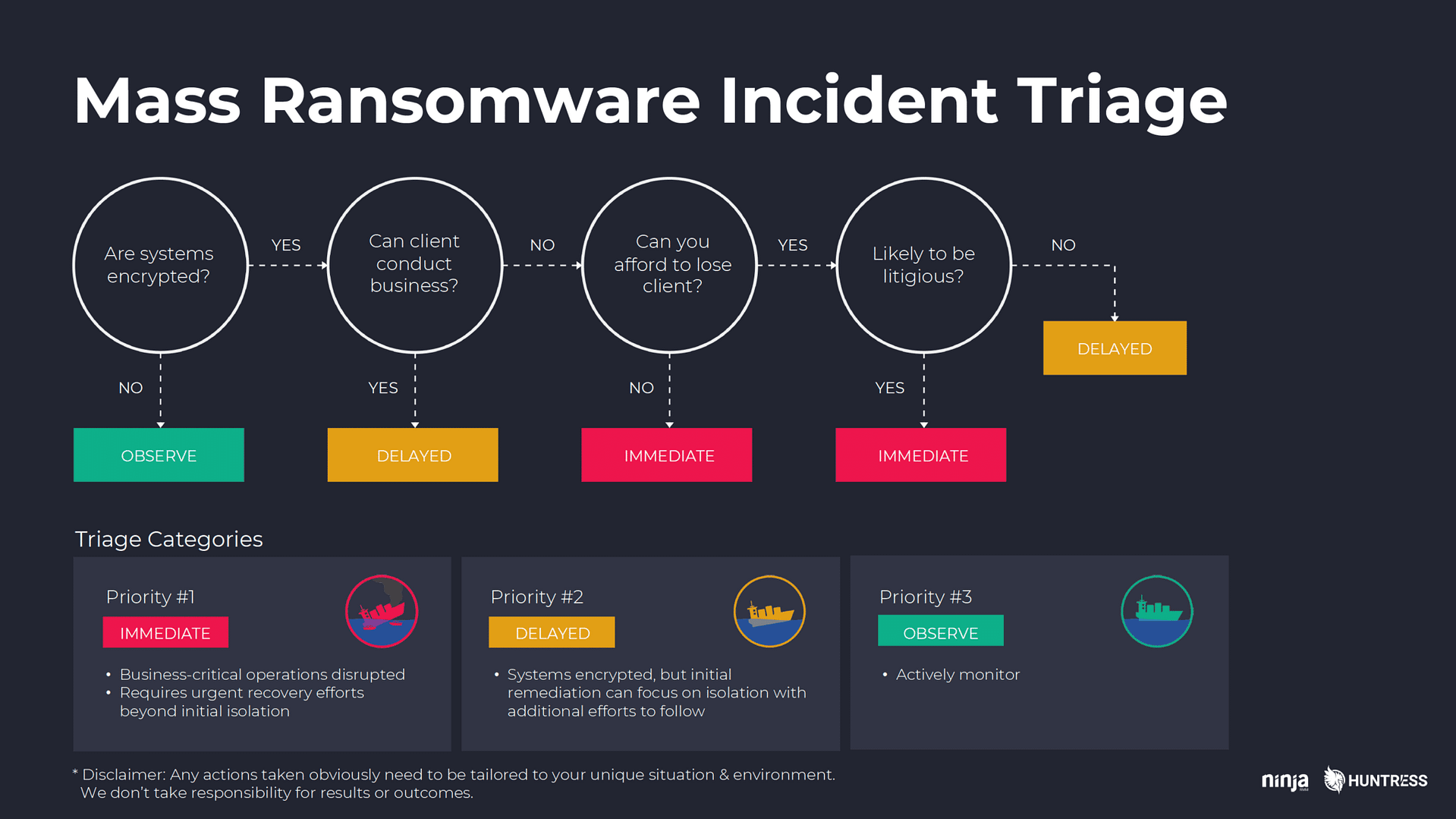

4) Prepárate para el cribado

Como explica Kyle, una de las partes más difíciles de responder a un brote de ransomware en un cliente es el hecho de que, en la mayoría de los casos, no se puede ayudar a todo el mundo a la vez. Por difícil que sea o por cruel que parezca, al principio hay que dar prioridad a unos clientes sobre otros. Para ello, necesitarás un sistema de evaluación de las necesidades y otros factores para determinar quién recibe tu atención en primer lugar.

Kyle lo compara con el entrenamiento de cribado que recibió en el ejército (con diferencias obvias).

El gráfico que figura a continuación sigue el modelo de START, un sistema desarrollado para guiar el cribado médico en situaciones de víctimas masivas. Puede que haya preguntas diferentes o un flujo diferente que sea más apropiado para ti y tus clientes. La cuestión es que debes pensar en cómo vas a gestionar exactamente el cribado de clientes.

Haz clic en la imagen para ampliarla

5) Aprovecha la ayuda externa

Lo más probable es que no dispongas del personal necesario para recuperarte de un brote de ransomware en todo el cliente de forma rápida o eficaz. Los integrantes de tu equipo son estupendos. Son extremadamente inteligentes y capaces. Pero es probable que no todos sean expertos en seguridad y que no puedan abarcar todo. Cuanto antes reconozcas que una situación como esta requerirá ayuda externa, antes podrás ponerte a buscar los números de teléfono adecuados en tu marcación directa.

Estos son algunos de los recursos externos con los que necesitarás contar y con los que deberías sentar las bases ahora:

- Tu abogado: Los incidentes de seguridad entrañan un riesgo evidente de litigio, por lo que tu abogado debe ser la primera persona a la que llames. Lo ideal, sin embargo, es que en esa llamada no sea la primera vez que ambos abordáis el tema. Aprovecha ahora la oportunidad para preguntar a tu abogado cómo podría ayudarte ante un incidente masivo de ransomware, especialmente en lo relativo a las comunicaciones. Si no tienes experiencia directa asesorando a clientes que se enfrentan a incidentes de ciberseguridad, ¿tienes algún compañero con el que puedas hablar que sí la tenga?

- Proveedor de seguros: si aún no dispones de un seguro cibernético que cubra la responsabilidad civil y a terceros, considera seriamente la posibilidad de contratarlo de inmediato. En muchos casos, tu proveedor de seguros puede dictar qué especialista en respuesta a incidentes debes utilizar. La mayoría tienen una lista de especialistas que han preaprobado, similar a la de los proveedores de seguros médicos que designan a determinados médicos dentro de la red. Si acudes a un especialista que no está en esa lista, no significa que tu trabajo no vaya a estar cubierto, pero existe esa posibilidad.

- Especialista en respuesta de incidentes (IR): No es por criticar a tus técnicos, pero cuando te enfrentas a todos y cada uno de tus clientes infectados con ransomware a la vez, el enorme alcance del trabajo de reparación y la experiencia requerida significa que lo mejor es pedir ayuda externa. No solo contribuirá a garantizar una recuperación más rápida y eficaz, sino que también te ayudará a demostrar que hiciste todo lo que pudiste en caso de tener que demostrarlo ante un tribunal. La respuesta a incidentes no es barata, pero la buena noticia es que el seguro puede cubrir parte o la totalidad del coste, dependiendo de tu plan y proveedor. También es posible que consigas una tarifa mejor si te pones en contacto con un proveedor de IR antes de que se detone el problema, estés desesperado y tus opciones sean limitadas.

- Técnicos adicionales: Además de tener un especialista en IR en marcación rápida, también es buena idea contar con otros técnicos a los que puedas llamar, en caso necesario, para aumentar tu capacidad de reserva. Lo ideal es que se trate de personas familiarizadas con tu empresa a las que conozcas y en las que confíes, así que si tienes un amigo en un MSP, considera la posibilidad de llegar a un acuerdo por el que ambos podáis ayudaros mutuamente en caso de que a alguno de los dos le vaya mal.

6) Prepárate ahora para no tener que pagar ni rezar después

El tema recurrente del webinar y de este artículo es que vale la pena estar preparado para lo peor.

La buena noticia es que estos últimos ataques parecen haberse frustrado activando la 2FA, por lo que todo el mundo debería dejar de hacer lo que está haciendo, auditar su entorno y confirmar que la 2FA está activada de forma generalizada.

Pero eso no sustituye a tener un plan de respuesta a incidentes bien pensado y practicado. Los ataques evolucionan. Las defensas que funcionan hoy serán eludidas mañana. Hay que adaptar las defensas, pero también hay que estar preparado para reaccionar.

No te desanimes pensando que planificar tiene que ser una tarea ingente. Kyle sugiere que una forma estupenda de empezar es sentarse una tarde con el equipo y plantear simplemente la pregunta: «Vale, ¿cómo nos enfrentaríamos a esto?».

Puede ser informal. Coge unas cervezas y una pizarra. Habla. Te sorprenderá la cantidad de acciones que se os ocurren rápidamente. A partir de ahí, ve descascarando. En seguridad no basta con hacerlo una vez y ya. Se trata de hacer progresos graduales, volver atrás y hacer un poco más.

Aprovecha el tiempo que tienes ahora, cuando tu casa no está en llamas. Por cada minuto de preparación que dediques, te ahorrarás potencialmente horas de caos y dolores de cabeza en caso de que se produzca una catástrofe.

¿Y ahora qué?

Si te ha gustado este post o te ha parecido útil, considera la posibilidad de compartirlo con otras personas. Puedes vernos a Kyle y a mí hablar de este tema con más detalle en la grabación de nuestro webinar aquí. Por último, si quieres recibir más artículos como éste en tu buzón de entrada, suscríbete a las actualizaciones de nuestro blog. Además de cubrir la seguridad, también compartimos consejos de expertos sobre todo tipo de temas, desde tácticas de crecimiento de MSP hasta recomendaciones de herramientas y mucho más.

[/av_textblock]

[/av_one_full]