Aktualisiert am 16. März 2021.

Am Dienstag, dem 2. März, gab Microsoft bekannt, dass es eine Reihe von vier Zero-Day-Schwachstellen entdeckt hat, die aktiv für Angriffe auf Versionen von On-Premises-Exchange Server genutzt wurden. Patches sind verfügbar, und Unternehmen wird dringend empfohlen, anfällige Systeme so schnell wie möglich zu identifizieren, zu aktualisieren und zu überprüfen.

Wir haben diesen Guide zur Minimierung von Zero-Day-Schwachstellen in Microsoft Exchange erstellt, um entsprechende Ressourcen sowie Informationen zu sammeln, und werden ihn regelmäßig aktualisieren.

Inhaltsübersicht

- Übersichten

- Bedrohungsdaten von Sicherheitsunternehmen

- Welche Schwachstellen wurden ausgenutzt?

- Welche Versionen von Exchange sind betroffen?

- Wie verbreitet sind die Angriffe?

- Wie man Patches anwenden soll

- Identifizierung anfälliger Server

- Wie man kompromittierte Dateien erkennt und untersucht

- Video: Mit John Hammond von Huntress sind Sie schnell auf dem Laufenden

Übersichten

Im Folgenden finden Sie gute Zusammenfassungen und Threads, die Sie verfolgen können, um sich auf den neuesten Stand zu bringen:

- HAFNIUM targeting Exchange Servers with 0-day exploits (Microsoft)

- Enthält Angriffsdetails, spezifische CVE-Informationen, Empfehlungen zur Schadensbegrenzung und eine Liste von Indikatoren für Kompromittierungen (IoCs).

- CISA-Warnung: Mitigate Microsoft Exchange Server Vulnerabilities

Bedrohungsdaten von Sicherheitsunternehmen

Huntress

Mass exploitation of on-prem Exchange servers (Thread auf r/msp)

Schnellreaktions-Thread von Huntress, der sich speziell an MSPs richtet, einschließlich Bedrohungsinformationen und Erkenntnisse aus der Untersuchung der eigenen Partnerbasis. Huntress aktualisiert diese Seite ständig, sobald neue Informationen verfügbar sind.

Huntress veranstaltete außerdem am 4. März um 13.00 Uhr ET ein Webinar, in dem sie eine Zusammenfassung ihrer bisherigen Untersuchungen und Beobachtungen vorstellten. Hier auf Abruf ansehen.

Sie waren unten den Ersten, die diese Aktivität schon am 6. Januar entdeckt und darüber berichtet haben. Dieser Beitrag enthält weitere Einzelheiten darüber, wie die Schwachstellen tatsächlich ausgenutzt werden, sowie eine kurze Liste der beobachteten Taktiken, Techniken und Verfahren (TTPs) nach der Ausnutzung. Es bietet auch zusätzliche Indikatoren für Kompromittierungen (IoC).

FireEye

Detection and Response to Exploitation of Microsoft Exchange Zero-Day Vulnerabilities

Bestätigt auch die Beobachtung von Missbrauch im Januar und enthält eine weitere tolle technische Aufschlüsselung der Angriffe. Enthält zusätzliche Tipps zur Untersuchung potenzieller Kompromittierungen (sehen Sie unten).

Red Canary

Microsoft Exchange server exploitation: How to detect, mitigate, and stay calm

Bietet eine Aufschlüsselung der von Red Canary identifizierten Bedrohungsaktivitäten nach der Ausnutzung, zusammen mit praktischen Erkennungsmöglichkeiten und Ratschlägen zur Fehlerbehebung.

CrowdStrike

Falcon Complete Stops Microsoft Exchange Server Zero-Day Exploits

Wenn Sie über den Titel und den Verkaufsaspekt hinwegsehen können, finden Sie in diesem Beitrag zusätzliche technische Details, IoCs und eine interesante Zusammenfassung der Bedrohungserkennung und -suche.

Welche Schwachstellen wurden ausgenutzt?

Microsoft hat vier Schwachstellen identifiziert, die aktiv ausgenutzt wurden. Das Out-of-Band-Sicherheitsupdate des Unternehmens behebt jedoch auch drei weitere Schwachstellen für die Remote-Code-Ausführung (RCE), die nicht mit den aktiven Angriffen in Verbindung gebracht wurden.

Erster Zugang

CVE-2021-26855

CVSSv3: 9.1

Eine serverseitige Anforderungsfälschung (SSRF) in Exchange, die es entfernten Angreifer:innen erlaubt, beliebige HTTP-Anforderungen zu senden und sich als Exchange-Server zu authentifizieren.

Laut dem Sicherheitsunternehmen Volexity:

Diese Schwachstelle kann aus der Ferne ausgenutzt werden und erfordert weder eine Authentifizierung noch spezielle Kenntnisse oder Zugang zu einer Zielumgebung. Der Angreifer muss nur den Server kennen, auf dem Exchange läuft, und das Konto, von dem er E-Mails abrufen will.

Falls diese Schwachstelle erfolgreich ausgenutzt wird, hat ein Angreifer die Möglichkeit, die drei weiteren unten aufgeführten Schwachstellen auszunutzen.

Remote-Code-Ausführung nach der Authentifizierung (RCE)

CVE-2021-26857

CVSSv3: 7.8

Laut Tenable befindet sich die Schwachstelle im Exchange Unified Messaging Service, der neben anderen Funktionen auch die Voicemail-Funktionalität ermöglicht. Es ermöglicht die Ausführung von Code als SYSTEM auf dem Exchange-Server, erfordert jedoch Administratorrechte oder eine andere ausnutzbare Schwachstelle.

CVE-2021-26858

CVSSv3: 7.8

Falls Angreifer:innen in der Lage sind, sich beim Exchange-Server zu authentifizieren (entweder durch Ausnutzung von CVE-2021-26855 oder durch Kompromittierung der Anmeldeinformationen eines legitimen Administrators), können sie diese Schwachstelle ausnutzen, um eine Datei in einen beliebigen Pfad auf dem Server zu schreiben.

CVE-2021-27065

CVSSv3: 7.8

Dito.

Anmerkungen zur Aktivität nach der Ausnutzung

Wie FireEye, Volexity und andere berichtet haben, haben Angreifer:innen diese Schwachstellen ausgenutzt, um Web-Shells, einschließlich Varianten von China Chopper, zu verbreiten. Diese gaben den Angreifern die Möglichkeit, die Vorbereitungen zu treffen und eine Vielzahl von Aktivitäten nach der Ausnutzung durchzuführen.

Zu den beobachteten TTPs gehören:

- Diebstahl von Anmeldeinformationen mit Hilfe von ProcDump (legitimes Windows Sysinternals-Tool) zum Auslesen des LSASS-Prozessspeichers

- Datenexfiltration, einschließlich Exchange Offline-Adressbücher

- Exportieren von Postfachdaten über Exchange PowerShell-Snap-ins

- Einrichten eines Fernzugriffs über PowerCat und andere Angriffs-Frameworks

Weitere Informationen über die Bedrohungsaktivität nach der Ausnutzung finden Sie in den Untersuchungen von Red Canary.

Zusätzliche nicht verwandte Schwachstellen

Zusätzlich zu diesen Zero-Day-Schwachstellen hat Microsoft auch die folgenden, nicht damit zusammenhängenden RCE-Schwachstellen gepatcht:

- CVE-2021-26412 (CVSSv3: 9.1)

- CVE-2021-26854 (CVSSv3: 6.6)

- CVE-2021-27078 (CVSSv3: 9.1)

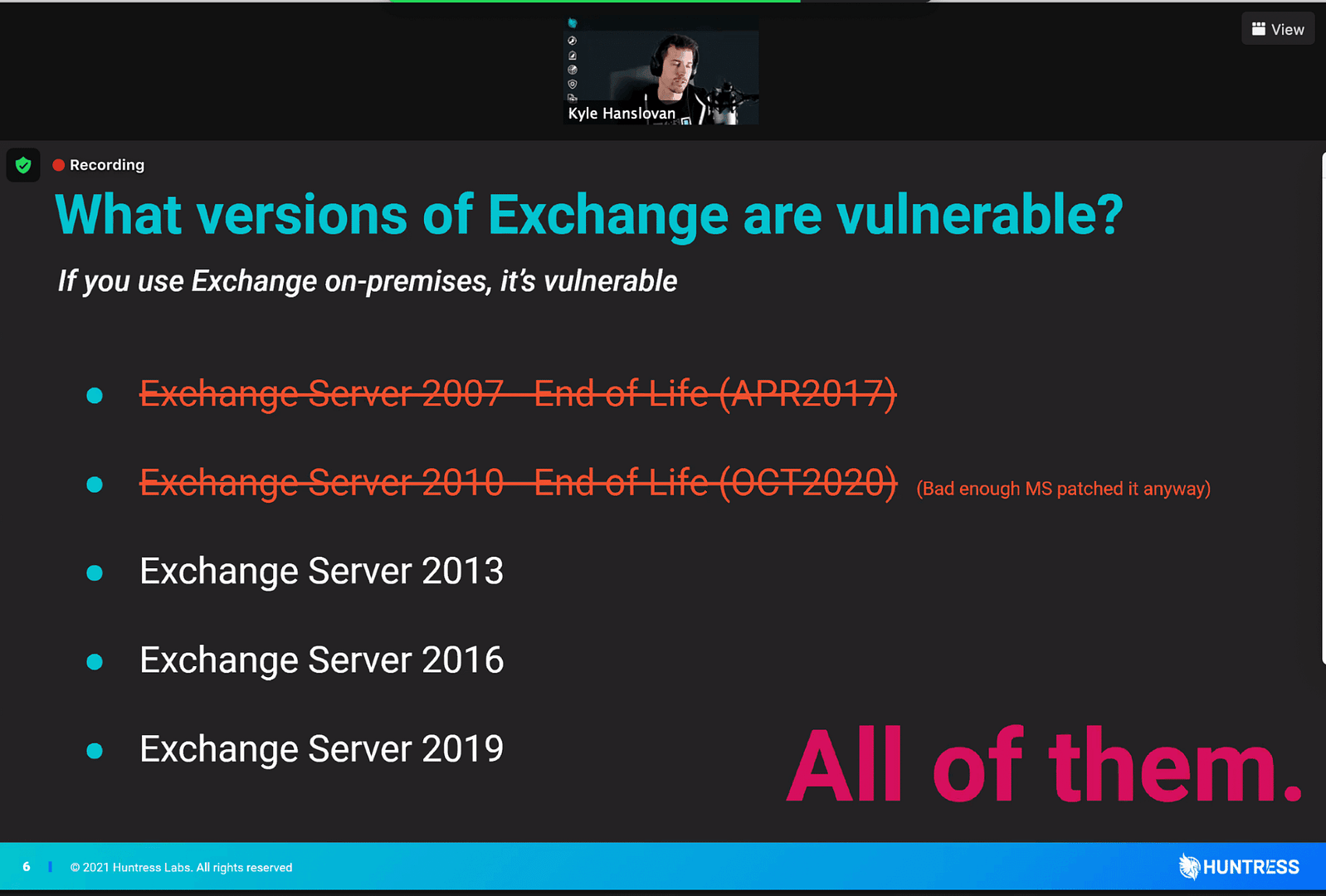

Welche Versionen von Exchange sind betroffen?

Wie Huntress es während ihres Webinars kurz und bündig formulierte: alle von ihnen.

- Exchange Server 2010

- Exchange Server 2013

- Exchange Server 2016

- Exchange Server 2019

Hinweis: Microsoft hat bestätigt, dass Exchange Online NICHT betroffen ist.

Wie verbreitet sind die Angriffe?

Obwohl Microsoft die Angriffe zunächst als „begrenzt und gezielt“ bezeichnete, deuten spätere Erkenntnisse anderer Anbieter und Forscher darauf hin, dass die Aktivitäten weitaus weiter verbreitet und wahlloser waren.

Update: Schätzungsweise mindestens 30.000 US-Unternehmen wurden kompromittiert

Am Freitag, dem 5. März, berichtete Brian Krebs, dass mehrere Quellen davon ausgehen, dass weltweit Hunderttausende von Unternehmen kompromittiert wurden, davon allein 30.000 Unternehmen in den USA.

Der Wired-Journalist Andy Greenberg bestätigte dies später:

Ich bestätige die Meldung von @briankrebs, dass die chinesische Gruppe Hafnium jetzt Zero-Days in Microsoft Exchange ausgenutzt hat, um Zehntausende von Netzwerken zu hacken. Ein Forscher spricht von 30.000 Servern allein in den USA und Hunderttausenden weltweit. „China hat gerade die Welt erobert.“ https://t.co/C1FkmBVLNI

– Andy Greenberg (@a_greenberg) 6. März 2021

Das U.S. Computer Emergency Readiness Team (US-CERT) bezeichnete die Ausnutzung als weit verbreitet und betonte, dass alle Unternehmen in allen Sektoren die Richtlinien zur Schadensbegrenzung befolgen sollten.

Die CISA fordert ALLE Unternehmen in ALLEN Sektoren auf, die Richtlinien zu befolgen, um die weit verbreitete nationale und internationale Ausnutzung von Schwachstellen in Microsoft Exchange Server-Produkten zu beheben; Einzelheiten finden Sie auf der neu veröffentlichten Webseite der CISA. https://t.co/VwYqAKKUt6. #Cyber #InfoSec

– US-CERT (@USCERT_gov) 9. März 2021

Zu den kompromittierten Unternehmen gehören lokale Behörden und eine Vielzahl von KMUs

Laut John Hammond, Senior Researcher bei Huntress, gehören zu den kompromittierten Opfern kleine Hotels, ein Speiseeisunternehmen, ein Küchengerätehersteller, mehrere Seniorenheime und andere „nicht so interessante“ mittelständische Unternehmen. Huntress hat auch viele Opfer auch unter Stadt- und Kreisverwaltungen, Gesundheitsdienstleistern, Banken/Finanzinstituten und mehreren privaten Stromanbietern bemerkt.

Von den rund 2.000 untersuchten Exchange-Servern waren fast 200 mit Web-Shell-Payloads infiziert worden.

Mehrere Gruppen von Bedrohungsakteuren nutzen diese Schwachstellen aktiv aus

Während Microsoft die von ihm beobachtete Kampagne mit großer Sicherheit dem in China ansässigen Bedrohungsakteur HAFNIUM zuschreibt, hat ESET berichtet, dass auch andere Gruppen an der Kampagne beteiligt waren.

Die ESET-Telemetrie zeigt, dass (zumindest) CVE-2021-26855 von mehreren Cyberspionage-Gruppen aktiv ausgenutzt wird. Unter ihnen haben wir #LuckyMouse, #Tick, #Calypso und einige weitere, noch nicht klassifizierte Cluster identifiziert. 2/5

– ESET research (@ESETresearch) 2. März 2021

Update: ESET hat neue Untersuchungen veröffentlicht, die zeigen, dass mindestens 10 APT-Gruppen die Schwachstellen aktiv ausnutzen.

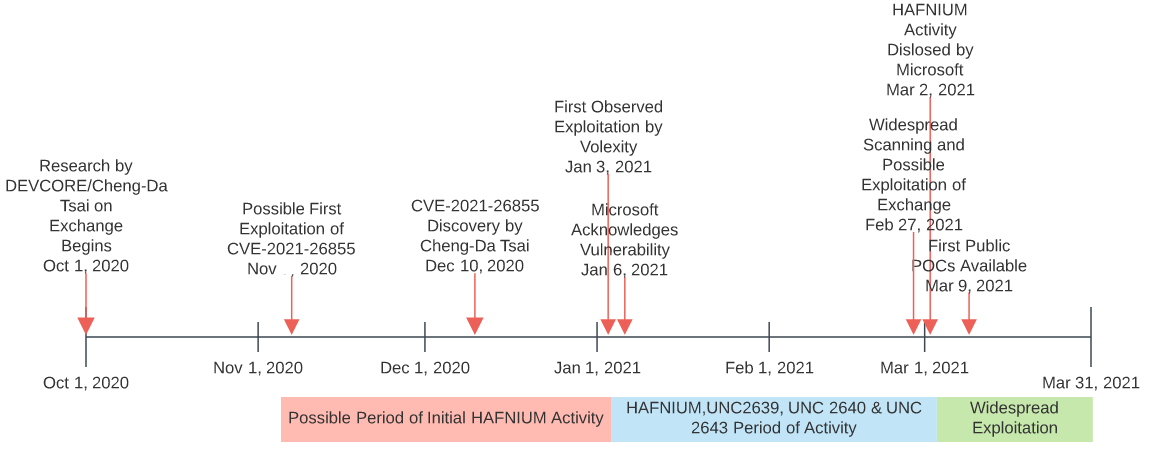

Früheste Angriffe wurden am 6. Januar 2021 identifiziert

Brian Krebs hat eine präzise Übersicht erstellt, aus der hervorgeht, dass Microsoft am 5. Januar über eine der Schwachstellen informiert wurde. Einen Tag später entdeckte das Sicherheitsunternehmen Volexity aktive Angriffe.

- 5. Januar: DEVCOR informiert Microsoft über seine Erkenntnisse.

- 6. Januar: Volexity entdeckt Angriffe, die unbekannte Schwachstellen in Exchange ausnutzen.

- 8. Januar: DEVCOR berichtet, dass Microsoft die Probleme reproduziert und ihre Ergebnisse bestätigt hat.

- 11. Januar: DEVCOR entwickelt proxylogon.com, eine Domain, die nun zur Erläuterung seines Verfahrens zur Entdeckung von Schwachstellen verwendet wird.

- 27. Januar: Dubex warnt Microsoft vor Angriffen auf eine neue Exchange-Schwachstelle.

- 29. Januar: Trend Micro veröffentlicht einen Blogbeitrag über „Chopper“-Web-Shells, die über Schwachstellen in Exchange verbreitet werden.

- 2. Februar: Volexity warnt Microsoft vor aktiven Angriffen auf bisher unbekannte Exchange-Schwachstellen.

- 8. Februar: Microsoft teilt Dubex mit, dass es seinen Bericht intern „eskaliert“ hat.

- 18. Februar: Microsoft bestätigt gegenüber DEVCOR den 9. März als Zieltermin für die Veröffentlichung von Sicherheitsupdates für die Exchange-Schwachstellen. Das ist der zweite Dienstag im Monat, auch bekannt als „Patch Tuesday“, der Tag, an dem Microsoft monatliche Sicherheitsupdates veröffentlicht (und ja, das bedeutet, dass Sie morgen wieder hierher zurückkehren sollen, um die stets spannende Patch Tuesday-Zusammenfassung zu lesen).

- 26.-27. Februar: Aus der gezielten Ausnutzung wird allmählich ein globaler Massen-Scan; die Angreifer:innen beginnen, anfällige Server schnell durch Backdoors zu infizieren.

- 2. März: Eine Woche früher als geplant veröffentlicht Microsoft Updates zur Behebung von vier Zero-Day-Schwachstellen.

- 3. März: Zehntausende von Exchange-Servern werden weltweit kompromittiert, und stündlich werden weitere Tausende von Servern neu gehackt.

- 5. März: KrebsOnSecurity meldet, dass für mindestens 30.000 Unternehmen in den USA — und Hunderttausende weltweit — Hintertüren installiert wurden.

- 5. März: Wired.com bestätigt die gemeldete Zahl der Opfer. Das Weiße Haus zeigt sich besorgt über das Ausmaß des Angriffs. Der ehemalige CISA-Chef Chris Krebs twittert, dass die tatsächliche Zahl der Opfer die öffentlich bekannten Angaben bei Weitem übertrifft.

- 6. März: CISA sagt, dass sie sich der „weit verbreiteten nationalen und internationalen Ausnutzung von Microsoft Exchange Server Schwachstellen“ bewusst ist.

- 7. März bis heute: Sicherheitsexpert:innen setzen ihre Bemühungen fort, die Opfer zu benachrichtigen, Problemlösungsmaßnahmen zu koordinieren und wachsam zu bleiben, um die zweite Phase dieses Angriffs (weitere Ausnutzung bereits kompromittierter Server) zu verhindern.

Übersicht erstellt von Brian Krebs

Update: Neue Untersuchungen deuten darauf hin, dass die Ausbeutung bis zum November 2020 zurückreichen könnte.

Quelle: Examining Exchange Exploitation and Its Lessons for Defenders von Joe Slowik

Wie man Patches anwenden soll

Microsoft-Diagramm mit drei Methoden zur Anwendung von Exchange-Updates

Sicherheitsupdates, die diese Schwachstellen beheben, sind für die folgenden spezifischen Versionen von Exchange verfügbar:

- Exchange Server 2010 (Update erfordert SP 3 oder eine SP 3 RU – dies ist ein Update für die Verteidigung in der Tiefe)

- Exchange Server 2013 (Update erfordert CU 23)

- Exchange Server 2016 (Update erfordert CU 19 oder CU 18)

- Exchange Server 2019 (Update erfordert CU 8 oder CU 7)

Hinweis: Wenn Sie diese manuell installieren wollen, müssen Sie dies als Administrator erledigen. Andernfalls liegt ein bekanntes Problem vor. Der Microsoft-Sicherheitsforscher Kevin Beaumont weist darauf hin, dass es einige Verwirrung darüber gab, ob auf den Servern eines der letzten beiden kumulativen Updates (CU) installiert sein muss.

Hier herrscht große Verwirrung. Die Exchange-Schwachstelle betrifft alle Versionen.

Sie sind nur geschützt, wenn Sie das neueste kumulative Update (CU) UND das neue Sicherheitsupdate (SU) installiert haben. https://t. co/i9QPBJaOZA

– Kevin Beaumont (@GossiTheDog) 3. März 2021

Microsoft bietet hier mehr Klarheit:

Diese Fehlerbehebungen können nur auf Servern installiert werden, auf denen die zuvor aufgeführten Versionen laufen, die als aktuell gelten. Wenn auf Ihren Servern ältere kumulative (CU) oder Rollup-Updates (RU) für Exchange Server ausgeführt werden, müssen Sie eine aktuell unterstützte RU/CU installieren, bevor Sie die Sicherheitsupdates ausrollen können.

Benötigen Sie Hilfe bei der Suche nach der richtigen CU?

Michel de Rooij ist ein Held und hat Download-Links für kumulative Updates nach Exchange-Versionen aufgelistet, die auch Versionsnummern und Veröffentlichungsdaten enthalten.

Update: Verwenden Sie eine CU, die nicht mehr unterstützt wird, und können die neuesten Updates nicht installieren?

Microsoft hat damit begonnen, Sicherheitsupdates (SUs) bereitzustellen, die auf einige ältere, nicht unterstützte CUs angewendet werden können. Diese Updates enthalten nur Korrekturen für Zero-Day-CVEs und sind nur über das Microsoft Download Center (nicht Microsoft Update) erhältlich. Weitere Einzelheiten und Installationsanweisungen finden Sie hier.

Hinweis: Microsoft betont, dass diese SUs „nur als vorübergehende Maßnahme gedacht sind, um Ihnen zu helfen, anfällige Rechner im Moment zu schützen. Sie müssen trotzdem auf die neueste unterstützte CU aktualisieren und dann die entsprechenden SUs anwenden.“

** Falls Sie nicht sofort patchen können, ergreifen Sie dies als vorübergehende Minimierungsmaßnahme.

Für Unternehmen, die nicht in der Lage sind, Patches zu installieren, hat Microsoft die folgende Empfehlung als Übergangslösung bereitgestellt:

Implementieren Sie eine IIS-Re-Write Rule und deaktivieren Sie Unified Messaging (UM), virtuelle Verzeichnisse in Exchange Control Panel (ECP) und Services für virtuelle Verzeichnisse in Offline Address Book (OAB)

- Diese Minimierungsmaßnahmen haben einige bekannte Auswirkungen auf die Funktionalität, die weiter unten im Detail beschrieben werden.

- Diese Minimierungsmaßnahmen sind wirksam gegen die Angriffe, die wir bisher besprochen haben, aber es ist nicht garantiert, dass sie alle Möglichkeiten zur Ausnutzung dieser Schwachstellen vollständig abdecken.

- Ein Angreifer, der bereits einen Server kompromittiert hat, wird dadurch nicht vertrieben.

- Dies sollte nur als vorübergehende Risikominimierung verwendet werden, bis die Exchange-Server vollständig gepatcht werden können.

Details und PowerShell-Skripte werden von Microsoft hier bereitgestellt.

** Anmerkung: Weder Patches noch diese Risikominimierungs-Maßnahmen können Kompromittierungen verhindern **

Wie Microsoft betont, handelt es sich dabei nicht um eine Behebungsmaßnahme, wenn Ihre Exchange-Server bereits kompromittiert worden sind. Hilfe bei der Bestimmung dessen, ob Ihr System kompromittiert wurde, finden Sie unten.

** Aktualisierung: Microsoft veröffentlicht „1-Klick-Minimierungs-Tool“ für Unternehmen ohne interne IT-Abteilungen oder Sicherheitsteams **

Microsoft hat ein neues Tool zur Risikominimierung mit nur einem Klick veröffentlicht, das Kunden, die nicht über spezielle Sicherheits- oder IT-Teams verfügen, bei der Anwendung der Exchange-Sicherheitsupdates unterstützt

1⃣ Wendet Risikominimierung für CVE-2021-26855 an

2⃣ Führt einen MSERT-Scan durch

3⃣ Macht Änderungen durch identifizierte Bedrohungen rückgängig pic.twitter.com/UEhNQC8NEM

– Tanmay Ganacharya (@tanmayg) März 15, 2021

Einzelheiten zu diesem Tool finden Sie bei Microsoft hier.

Identifizierung anfälliger Server

Aufgrund des Umfangs der aktiven Scans und der Ausnutzung in Verbindung mit dem damit verbundenen Risiko raten Huntress und andere Sicherheitsanbieter zum Vertrauen, aber auch zum Überprüfen. Patches sollten validiert werden, und MSPs sollten ihre Kundennetzwerke aktiv scannen, um sicherzustellen, dass es keinen Server gibt, der vergessen wurde. Einer ist alles, was es braucht.

Kevin Beaumont hat ein einfaches Nmap-Skript entwickelt, das Sie hier verwenden können.

Ich habe ein schnelles und einfaches Nmap-Skript erstellt, das verwendet werden kann, um potenziell schwache Server in Ihren Umgebungen zu finden.

Ich würde Unternehmen dringend raten, ihren On-Premises-Exchange-Server zu bewerten, insbesondere wenn sie mit dem Internet verbunden sind. https://t.co/8MCOrhIjQ5

– Kevin Beaumont (@GossiTheDog) 2. März 2021

Hinweis: Wenn Sie das obige Skript zum Scannen von Umgebungen mit Exchange 2013 vor dem 7. März verwendet haben, sollten Sie erneut scannen.

Rapid7-Forscher haben einen Fehler im Skript identifiziert, der dazu führte, dass das Skript insbesondere für Exchange 2013-Server falsch negative Ergebnisse meldete.

Das Skript wurde inzwischen aktualisiert und das Problem behoben.

Als zahlender Kunde von Shodan Monitor können Sie sogar automatisch eine Benachrichtigung erhalten, wenn ein anfälliger Server entdeckt wird.

Wir haben eine Erkennungsfunktion für die jüngsten Schwachstellen in Microsoft Exchange hinzugefügt. Falls Sie über Shodan Monitor (https://t.co/pVAnB0gecF) verfügen, erhalten Sie automatisch eine Benachrichtigung. pic.twitter.com/Sbi2VVAFKh

– Shodan (@shodanhq) 4. März 2021

Identifizierung und Untersuchung von Kompromittierungen

Update: Microsoft hat sein Microsoft Support Emergency Response Tool (MSERT) aktualisiert, um Malware im Zusammenhang mit der Kompromittierung zu erkennen und zu entfernen.

Microsoft Defender hat die neueste Version des Microsoft Support Emergency Response Tool (MSERT) um Sicherheitsdaten-Updates erweitert, um die neuesten Bedrohungen zu erkennen und zu beseitigen, von denen bekannt ist, dass sie die am 2. März 2021 bekannt gewordenen Exchange Server-Schwachstellen ausnutzten.

– Tanmay Ganacharya (@tanmayg) March 6, 2021

Das ist eine gute Nachricht, denn sie bietet Schutz für Unternehmen mit Servern, auf denen kein Defender für Endpunkt installiert ist.

Microsoft hat außerdem eine Reihe von Erkennungsmöglichkeiten aufgezeigt und ein Skript erstellt, mit dem Sie Exchange-Protokolldateien nach Schwachstellen durchsuchen können.

Sie können auch Listen von IoCs hier finden:

Neben der Bereitstellung von IoCs empfiehlt FireEye auch die Überprüfung der folgenden Punkte auf potenzielle Anzeichen einer Kompromittierung:

- Untergeordnete Prozesse von C:WindowsSystem32inetsrvw3wp.exe auf Exchange Servern, insbesondere cmd.exe.

- Dateien, die von w3wp. exe oder UMWorkerProcess.exe in das System geschrieben werden.

- ASPX-Dateien, die dem SYSTEM-Benutzer gehören

- Neue, unerwartet kompilierte ASPX-Dateien im Verzeichnis Temporary ASP.NET Files

- Anfragen zur Erkundung und zum Testen von Schwachstellen an die folgenden Ressourcen von einer externen IP-Adresse:

- Verzeichnis /rpc/

- /ecp/DDI/DDIService.svc/SetObject

- Nicht vorhandene Ressourcen

- Bei verdächtigen oder gefälschten HTTP-Benutzer-Agenten

- Unerwartete oder verdächtige Exchange PowerShell SnapIn-Anfragen zum Exportieren von Postfächern

** Falls Sie vermuten, dass ein Server kompromittiert wurde

- Initiieren Sie einen Plan für die Reaktion auf Vorfälle / kontaktieren Sie einen Anbieter von Services für die Reaktion auf Vorfälle. Zögern Sie nicht, die Hilfe von Expert:innen in Anspruch zu nehmen, wenn Sie intern keine IR-Erfahrung haben.

- Isolieren Sie den Server

- FireEye empfiehlt, die folgenden Artefakte für die forensische Analyse aufzubewahren

- Mindestens 14 Tage HTTP-Webprotokolle aus den Verzeichnissen inetpubLogsLogFiles (einschließlich Protokolle aus allen Unterverzeichnissen)

- Der Inhalt des Exchange-Web-Servers (ebenfalls im Ordner inetpub zu finden)

- Mindestens 14 Tage lang Exchange Control Panel (ECP)-Protokolle, zu finden unter Program FilesMicrosoftExchange Serverv15LoggingECPServer

- Microsoft Windows-Ereignisprotokolle

- Wiederherstellung von Exchange auf den Stand vor dem ersten bekannten Vorfall (aktuellen Berichten zufolge, dem 5. Januar)

- Anwendung von Übergangs-Minimierungslösungen

- Führen Sie eine vollständige Prüfung durch, um Folgendes zu überprüfen:

- Neue und privilegierte Benutzer:innen (verwenden Sie Ihr RMM und PowerShell)

- Daten der Passwortänderung

- Weiterleitung für Postfächer

- Weiterleitungen/Umleitungen auf Posteingangsordner

- Änderungen von Domain-Passwörtern

- Bleiben Sie wachsam und auf dem Laufenden über neue Bedrohungsdaten

Video: Mit John Hammond von Huntress sind Sie schnell auf dem Laufenden

Ich hatte die Gelegenheit, mit John über die Untersuchungen seines Teams zu sprechen, zu erfahren, was ihn überrascht hat, und seine Empfehlungen zu erhalten, wie MSPs reagieren sollten.

Transkript

Jonathan: Hallo zusammen. John Hammond von Huntress ist heute dabei. Natürlich ist das besprochene Thema Microsoft Exchange und die Zero-Day-Schwachstellen, die aktiv ausgenutzt werden. Es war eine verrückte Woche. John, du läufst gerade nur noch auf Adrenalin und auf Sparflamme. Ihr seid schon seit Tagen wach. Ihr habt einen Reddit-Thread gestartet und waren von Anfang an dabei. Ihr habt ihn ständig mit den Dingen, die Sie gefunden haben, aktualisiert. Wie geht es dir? Wie läuft’s bei dir?

John: Danke, Jonathan. Mir geht es ganz gut. Wir laufen sozusagen auf Sparflamme. Wir haben uns vorhin lustig darüber gemacht. Ich habe meinen Energydrink hier. Ich halte mich nur auf dem Laufenden. Aber wir haben viel zu tun. Wir versuchen, die Indikatoren für Kompromisse zu aktualisieren. Außerdem versuchen wir, ein Webinar zu produzieren, das wir heute Nachmittag um 13:00 Uhr ET live übertragen werden. Unser Ziel ist es also, die Community aufzuklären und das Bewusstsein zu verbreiten.

Jonathan: Ja, ja. Absolut. Ich werde einen Link zu diesem Reddit-Thread einfügen, denn ihr habt erstaunliche Arbeit geleistet, einschließlich dessen, was ihr gesagt habt, IOCs und auch nur Aktualisierungen eurer Erkenntnisse. Ihr habt wirklich die ganze Nacht hindurch gearbeitet und Partner um 2 Uhr morgens angerufen, um ihnen dabei zu helfen, sich über die Lage klarzuwerden. Wir haben eine Menge Fragen gesehen, die umhergingen, und zu diesem Zeitpunkt denke ich, dass viele Leute sicherlich erste Schritte unternommen haben. Es gibt einige Tools, die von anderen benutzt werden, um anfällige Server zu scannen. Es gibt Patches von Microsoft, aber auch noch viele Fragen. Okay, wenn ich IOCs gefunden habe, was mache ich jetzt? Hast du irgendwelche Vorschläge von dem, was ihr zunächst bei diesen IOCs bemerkt habt, und dann Schritte zur Schadensbegrenzung?

John: Ja. Das Naheliegendste ist also das Patching. Wenn das erledigt wurde, ist der nächste Schritt die Validierung des Patches. Kevin Beaumont hat eine großartige Nmap-Skripting-Engine entwickelt. Das ist ein Dienstprogramm, das man mit Nmap verwenden kann, um extern zu validieren und sicherzustellen, dass Server nicht mehr anfällig sind. Danach sind die typischen notwendigen Wiederherstellungsmaßnahmen durchzuführen. Man sollte seinen Exchange-Server auf den Zeitpunkt vor dem ersten bekannten Vorfall wiederherstellen. Überprüfen Sie Ihre Domain. Man sollte auf Benutzer:innen und Computer achten und sich vergewissern, dass keine Änderungen, bzw. neue Administrator:innen in den Exchange-Gruppen vorhanden sind. Das ist entscheidend. Darüber hinaus sollte man alle Domain-Passwörter ändern. Wir sagen das immer wieder, aber man muss es einfach tun. Man wiederholt dann den Prozess und überwacht auf diese IOCs. Außerdem soll man mit den Bedrohungsdaten auf dem Laufenden bleiben. Beispielsweise kann man zufällig bemerken,dass man plötzlich eine andere Webshell hat, die ein anderes Argument verwendet, bei dem eine andere IP-Adresse übermittelt wird. Ja, wir wissen, dass esschlecht ist, aber bitte, bitte, bitte geben Sie der Community Bescheid. Erzählen Sie es dem Rest von uns, damit wir die Jagd fortsetzen können, denn darum geht es uns ja.

Jonathan: Ihr habt so viel zur Community beigetragen, indem ihr die Führung übernommen und wirklich viele dieser Informationen weitergegeben habt. Gibt es in dieser Hinsicht irgendetwas Neues, was ihr in Bezug auf IOCs oder neue Aktivitäten bemerkt, jetzt, wenn die Katze quasi aus dem Sack ist?

John: Absolut. Wir haben also so lange wie möglich dagegen angekämpft. Wenn wir diese Informationen weitergeben, ist es wunderbar zu sehen, dass andere auf Huntress vertrauen. Wir bemerken also, wie neue Partner und neue Personen unser Dashboard kennen lernen. Unser Bestand an Exchange-Servern wird immer größer, so sind in den letzten Tagen etwa tausend neue Exchange-Server hinzugekommen, sodass die Gesamtzahl auf etwa 3.000 steigt und damit auch die Zahl der Kompromittierungen. Jetzt sind wir bei etwa 300, und wir behalten im Auge, welche Versionen es da noch gibt. Wie viele haben Patches angewendet? Ich glaube, wir haben etwa 900 von den 3.000 gepatcht, aber es ist unglaublich, wenn man die Statistiken sieht. Es ist erstaunlich, die Daten zu sehen, aber sie zeigen, dass diese Bedrohung immer noch besteht. Die infizierten Rechner werden weiterhin infiziert. Die Angreifer durchforsten das Internet immer noch. Dies ist noch nicht zu Ende.

John: Zu diesem Punkt möchte ich kurz auf die Ankündigung von Microsoft zurückkommen. Sie betonen, dass dies zumindest der Fall war, als sie eine begrenzte gezielte Ausbeutung ankündigten. Natürlich deuten eure Ergebnisse jetzt darauf hin, dass dies vielleicht etwas breiter angelegt ist. Ich meine, ihr seht hier eine Vielzahl von Opfern. Es scheint so, als ob es sich um eine wahllose Aktion handelt. Vielleicht nicht von Anfang an, aber zumindest zu diesem Zeitpunkt.

John: Ich neige dazu, dem zuzustimmen. Dieser Hinweis von Microsoft bedeutet, dass es sich um begrenzte und gezielte Angriffe handelt. Ehrlich gesagt, sind wir anderer Meinung. Wir bemerken das in einem etwas größeren Maßstab über den ganzen Bereich hinweg, richtig? Das gilt für Eisdielen, kleine Hotels, den kleinen Laden an der Ecke bis hin zu Behörden, Finanz- und Bankinstituten, Gesundheitsdienstleistern und sogar Stromanbietern. Unserer Erfahrung nach war das überall der Fall. Das hat natürlich sowohl bei Kunden als auch bei MSPs eine Menge Schwierigkeiten verursacht. Ich meine, das war eine hektische Woche für viele Leute, auch für viele MSPs, die den Großteil ihrer Kunden migriert haben und noch eine Handvoll Server haben, die noch im Einsatz sind.

Jonathan: Eine weitere Frage, die sich stellt, bezieht sich um die Aktivitäten nach der Ausnutzung. Was hatten diese Leute vor? Es gibt eine Menge Fragen zu diesem Thema, wenn man bedenkt, dass die Leute Webshells gefunden haben. Gibt es noch andere Aktivitäten? Wir haben gesehen, dass Microsoft auf einige andere Angriffstools verwiesen hat, darunter Procdump, und in einigen Fällen wurden einige Exploit-Frameworks erwähnt. Habt ihr diese Dinge bemerkt oder gibt es andere Hinweise auf weitere Aktivitäten, die ihr mitteilen könnt?

John: Wir waren selbst nicht in der Lage, die gesamte Post-Ausnutzungs-Aktivität zu untersuchen oder zu ergründen, was die Angreifer als Nächstes tun werden. Wir fokussieren uns und zoomen sozusagen darauf, dass es schlimm ist. Wir wissen, dass es schlimm ist. Wir müssen es da rausbekommen, aber eher aus der anderen Richtung, nämlich von der Threat-Intelligence-Community. Wir sehen diese Procdump-Instanzen oder es wird versucht, Anmeldeinformationen oder Hashes aus dem Speicher zu holen. Wir bemerken die Nützlichkeit von net.exe, dem Windows-Befehlszeilentool, ein paar „Living off the land“-Binärdateien für die Hinzufügung und Entfernung von Administrator:innen, oder einige Powersploit-Tools, bzw. Powercat für die Herstellung von Verbindungen. Wir sehen Reverse-Shells über PowerShell. Da steckt sicher mehr dahinter, aber wir wissen es nicht genau. Was wird der nächste Scritt sein? Sie haben volle Kontrolle. Sie verfügen mit dieser Webshell über Fernzugriffs-RCE. Wird das Ransomware bedeuten? Bedeutet das Datenexfiltration? Bedeutet das Kryptowährungs-Mining? Wir sind uns noch nicht ganz sicher, aber wir kämpfen weiter.

Jonathan: John, vielen Dank für deine Teilnahme. Ihr werdet heute um 13:00 Uhr ET in eurem Webinar eine Menge Erkenntnisse und viele weitere Details besprechen. Wir werden einen Link für die Anmeldung hinzufügen. Vielen Dank, dass du dir die Zeit genommen hast, und vielen Dank an dich und alle anderen bei Huntress für euren Service. Wir wissen das sehr zu schätzen.

John: Vielen Dank, Jonathan.